Die Anwendung der DS-GVO (Datenschutz-Grundverordnung), BDSG (Bundesdatenschutzgesetz) und der EU-Verordnungen/-Richtlinien mit Blick auf die IT-Sicherheit, bietet mehr Transparenz für alle Beteiligten. Hauptsächliche auf

Seiten der Geschäftsleitung, da nun Unternehmensprozesse dokumentiert werden, die zuvor keine Beachtung fanden.

Zum Thema Datenschutz und IT-Sicherheit habe ich nachfolgend einige wichtige Punkte als Übersicht zusammengestellt. Diese Liste bietet einen gekürzten Einblick und ist nicht vollständig!

Im Laufe der Zeit werden immer wieder neue Datenschutz-Richtlinien und IT-Sicherheitskriterien dazu kommen. Deshalb wird die Liste immer wieder überarbeitet werden müssen, um den Anforderungen gerecht zu werden.

Für weitere Informationen können Sie mich gerne ansprechen.

Planung des Datenschutzes und der IT-Sicherheits-Ziele

- Dokumentation der wichtigen Anwendungen und IT-Systeme, deren Schutzbedarf und Risiko-Einschätzung.

- Die Anfertigung eines IT-Sicherheitskonzeptes, bestehend aus Handlungsplan, angestrebte Sicherheitsziele und Maßnahmen für die Umsetzung der geforderten Sicherheit.

- Nutzung von Checklisten, was bei Ein- und Austritt von Mitarbeiter zu beachten ist.

- Regelmäßige Schulungen zur IT-Sicherheit für alle Mitarbeiter.

- Regelung der Zuständigkeit/Vertretungen für IT-Sicherheit.

- Mitarbeiter müssen wissen, was IT-Sicherheit bedeutet und wie Sie im Unternehmen angewendet werden soll.

- Ausarbeitung von Alternativ-Lösungen um Einfluss von IT-Störungen zu minimieren.

- Regelmäßige Prüfung der Wirksamkeit von IT-Sicherheitsmaßnahmen.

- Beachtung der gesetzlichen und / oder vertragsrechtlichen Gesichtspunkte in der unternehmensweiten IT-Sicherheit.

- Vertrauliche Informationen sollten vor Wartungs- und Reparaturarbeiten von Datenträgern gelöscht / gesichert werden.

- Betriebsvereinbarung regeln, was im Unternehmen erlaubt ist und was nicht. Wie werden Verstöße geahndet?

Anwendung der IT-Sicherheitsziele

Infrastruktur-Sicherheit:

- Schutz der IT-Systeme gegen äußere Gefahren

- Schutz der IT-Systeme gegen innere Gefahren

Eine Vielzahl von Daten unterliegen gesetzlichen Archivierungs-Richtlinien. Hierzu zählen kaufmännische Daten (Rechnungen, E-Mails etc.). Diese müssen 10 Jahre aufbewahrt werden, Log-Daten unterliegen arbeitsrechtlichen bzw. den Betriebsverfassungsgesetzen.

Wartung von IT-Systemen, Datensicherung:

- Backup-Strategie, was wird wie lange und wo gesichert.

- Sicherung von mobilen Systemen.

- Dokumentation von Sicherungs- / Rücksicherungsverfahren.

- Gibt es ein Testkonzept bei Systemänderungen?

Datenschutz/Verschlüsselung/Pseudonymisierung:

- Regelung, welche Daten intern bzw. extern (zum Internet) angeboten werden.

- Regelung, wer darf auf welche Daten zugreifen.

- Protokollierung, wer macht was im Netzwerk.

- Sichere Verarbeitung von personenbezogenen Daten (Verschlüsselung/Pseudonymisierung).

Benutzer-Systeme- und Netzwerk:

- Einsatz von aktuellen Schutz-Programmen auf allen Arbeitsplatz-Computern, Server, mobile Geräte etc.

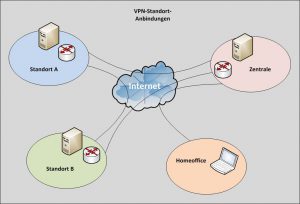

- Einsatz von Netzwerk-Schutz-Systemen bestehend aus Firewall, Virenschutz, VPN-Server, Spam-Filter, Web-Filter, Intrusion Detection, Log-Server etc.

- Regelmäßige monatliche Reports als Information an der die Unternehmensleitung: Was passiert im Netzwerk, wer macht was und wo sind Schwachstellen?

- Standort-Vernetzung bzw. Anbindung von Heim-Arbeitsplätzen sollten Daten hoch verschlüsselt übertragen (VPN) werden.

Passwörter:

- Anwendung Benutzern-Rollen /-Profile (nur benötigte Rechte).

- Schulung der Mitarbeiter bei der Wahl sicherer Passwörter.

- Schutz der Computer beim Verlassen mit Passwörtern.

Notfallplan:

- Verantwortlichen, für relevante Sicherheitseinstellung/-Updates.

- Sichere Aufbewahrung der kritischen Passwörter für Notfälle.

- Notfallplan mit Anweisungen/Kontaktadressen